250x250

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- codeup

- 딥러닝

- 보안

- injection

- 기계학습

- Cross Site Scripting

- SQL_Injection

- 디피헬먼

- 암호학

- ImageBase

- StoredXSS

- RVA

- 공개키

- SQL

- 머신러닝

- 인공지능

- 심층학습

- RSA

- db

- 알고리즘

- dvwa

- dsa

- 프로그래머스

- 코드업

- 웹

- XSS

- Database

- 파일구조

- ReflectedXSS

- C언어

Archives

- Today

- Total

Ye0ngJae

[HackCTF] "Input Check" 문제풀이 본문

728x90

문제

풀이

더보기

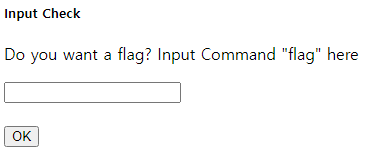

Do you want a flag? Input Command "flag" here

=>

깃발을 원하십니까? 여기에 명령 "플래그"를 입력하십시오.

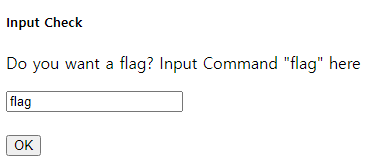

Flag 값을 얻기 위해선 "flag"라고 입력하라고 한다.

"No Hack~" 이라 뜨며, 아무 변화가 없는 것을 확인할 수 있다. 아무래도 "flag"라는 단어가 필터링 되고 있는 것 같아 소스코드를 살펴보았다.

<!DOCTYPE html>

<html>

<head>

<title> H-i </title>

<meta charset="utf-8">

<script type="text/javascript" src="http://gc.kis.v2.scr.kaspersky-labs.com/FD126C42-EBFA-4E12-B309-BB3FDD723AC1/main.js?attr=yIA9wXoPicui4hVrfteYhes--d1wPjbsu2TLAhJDSI_ujlGl9McET7-JXpvrFgUn" charset="UTF-8"></script></head>

<body>

<h5> Input Check </h5>

<p> Do you want a flag? Input Command "flag" here </p>

<form action="" method="get">

<input type="text" name="text" placeholer="Input">

<br><br>

<button type="submit">OK</button>

<!-- Hint : Input Command Check is Array Type ~ ~ -->

</form>

</body>

</html>

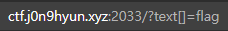

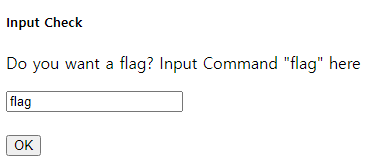

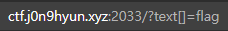

Text 변수에 GET 방식으로 전달되는 것을 알 수 있다. 또한 중간에 주석으로 배열 타입으로 입력을 받는다고 적혀 있다. 따라서 text를 배열로 넣어주면

위와 같이 flag 값이 나오는 것을 볼 수 있다.

728x90

'정보보안 > 워게임' 카테고리의 다른 글

| [HackCTF] "Cookie" 문제풀이 (0) | 2022.03.08 |

|---|---|

| [HackCTF] "Home" 문제풀이 (0) | 2022.03.08 |

| [HackCTF] "Login" 문제풀이 (0) | 2022.03.08 |

| [HackCTF] "Read File" 문제풀이 (1) | 2022.03.08 |

| [HackCTF] "Guess me" 문제풀이 (0) | 2022.03.08 |